Анатомия переполнения буфера: скрытая угроза в памяти программного обеспечения

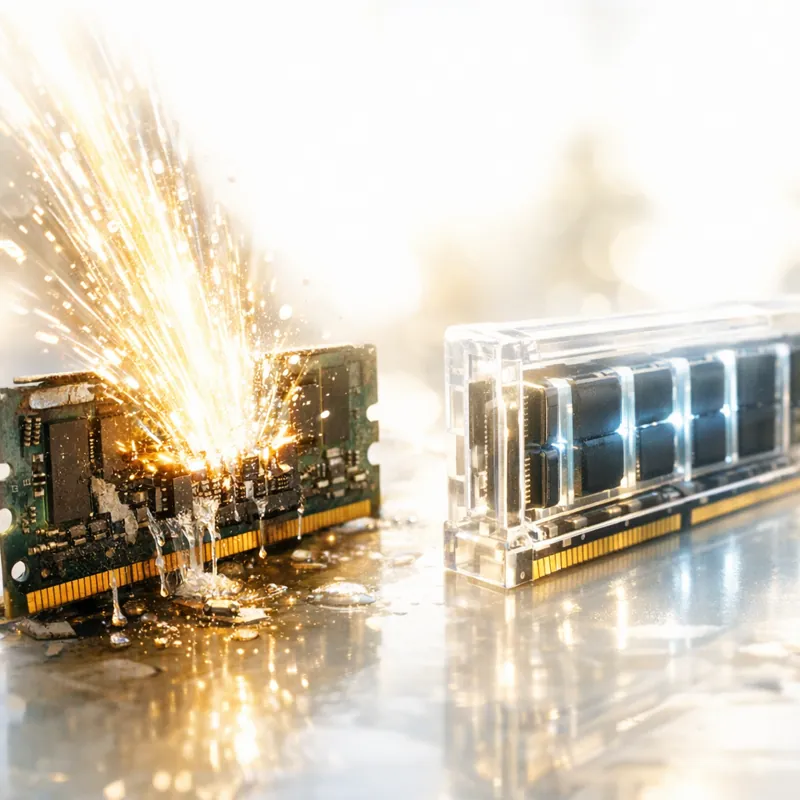

Одной из самых старых, но до сих пор актуальных проблем в мире кибербезопасности остается переполнение буфера. Эта уязвимость, возникающая на стыке программного кода и оперативной памяти, десятилетиями служит входными воротами для хакеров, позволяя им захватывать контроль над удаленными системами. Суть явления кроется в самой архитектуре вычислительных машин и человеческих ошибках при написании кода. Когда программа пытается записать объем данных, превышающий выделенное для этого пространство, происходит аварийная ситуация, последствия которой варьируются от простого зависания приложения до полной компрометации сервера.

Механика памяти и природа уязвимости

Чтобы понять суть проблемы, необходимо взглянуть на то, как компьютер управляет данными. Буфер представляет собой последовательную область памяти, обычно расположенную в ОЗУ, которая временно хранит информацию при ее перемещении между различными частями программы или устройствами. Это своеобразный зал ожидания для байтов. В идеальном мире размер данных, поступающих в буфер, строго соответствует его емкости. Однако в реальности, если программист не предусмотрел инструкции для отбрасывания излишков, данные начинают «выливаться» за края, перезаписывая соседние ячейки памяти.

Архитектура стека и кучи

Память процесса разделена на несколько сегментов, среди которых ключевую роль играют стек и куча. Стек — это высокоорганизованная структура, работающая по принципу «последним вошел — первым вышел». Здесь хранятся локальные переменные, аргументы функций и адреса возврата. Именно стек чаще всего становится целью злоумышленников, так как его структура предсказуема. Переполнение здесь подобно падению перегруженной стопки тарелок: оно нарушает порядок выполнения инструкций. Куча, напротив, используется для динамического выделения памяти. Она растет и сжимается по мере необходимости. Эксплуатация уязвимостей в куче сложнее технически, так как требует манипуляций с указателями данных или метаданными аллокации, такими как malloc, но она также смертельно опасна.

Роль регистров процессора

Для успешной атаки хакер должен глубоко понимать работу процессора, особенно архитектуры x86. Здесь в игру вступают регистры — сверхбыстрые ячейки памяти внутри самого процессора. Регистр EAX часто используется для арифметических операций и может хранить указатель на вредоносный ввод. ESP, или указатель стека, отслеживает вершину стека и помогает локализовать переполняемый буфер. Однако самым желанным призом для атакующего является регистр EIP (Instruction Pointer). Он указывает процессору, какую инструкцию выполнять следующей. Если злоумышленнику удастся перезаписать значение EIP (например, заполнив его повторяющимися байтами, соответствующими символу «A»), он фактически перехватывает руль управления программой и может направить ее выполнение в любую сторону.

Корни проблемы: опасные функции и языки

Исторически сложилось так, что языки программирования C и C++ предоставляют разработчику прямой доступ к памяти для максимальной производительности, но не навязывают автоматическую проверку границ массивов. Это палка о двух концах. Функции стандартной библиотеки, такие как strcpy, strcat, gets и sprintf, выполняют операции копирования или объединения строк без проверки того, поместятся ли данные в целевой буфер. Например, strcpy будет копировать символы до тех пор, пока не встретит нулевой байт, игнорируя реальный размер выделенной памяти. Если входные данные контролируются злоумышленником, он может передать строку, которая заведомо длиннее буфера, что приведет к катастрофе.

Современные языки, такие как Python, Java, Rust или C#, управляют памятью автоматически и считаются безопасными в этом контексте. Однако они не дают абсолютной гарантии, так как их интерпретаторы или используемые ими низкоуровневые библиотеки все равно могут быть написаны на уязвимых C или C++. Ошибки кодирования выходят за рамки простого выбора языка: отсутствие проверки целостности ввода, неправильное освобождение памяти (ошибки double-free или use-after-free) и слепое доверие к данным пользователя создают почву для эксплойтов.

Методология взлома: от разведки до выполнения кода

Процесс эксплуатации переполнения буфера напоминает точную хирургическую операцию, где малейшая ошибка приводит к краху самой атаки. Все начинается с фаззинга — техники, при которой на вход программы подаются массивы случайных или специально искаженных данных. Цель состоит в том, чтобы вызвать сбой приложения. Как только программа «падет», хакер анализирует дамп памяти, чтобы понять, какие именно регистры были перезаписаны.

Поиск смещения и контроль EIP

Ключевым этапом является определение точного количества байтов, необходимых для того, чтобы добраться до адреса возврата. Используя инструменты генерации уникальных паттернов, исследователь безопасности находит смещение (offset). После этого он проверяет контроль над регистром EIP, записывая в него конкретное значение. Если процессор пытается выполнить инструкцию по адресу, который задал хакер, контроль получен.

На этом этапе атакующий сталкивается с проблемой «плохих символов». Некоторые байты, такие как нулевой байт (0x00), перевод строки (0x0A) или возврат каретки (0x0D), могут прервать выполнение строковой функции, испортив полезную нагрузку. Их необходимо выявить и исключить из кода эксплойта.

Шелл-код и техники обхода

Конечная цель — выполнить шелл-код, небольшую программу, которая обычно открывает командную строку или создает обратное соединение с компьютером атакующего. Но просто поместить код в память недостаточно; нужно заставить процессор его выполнить. Здесь применяются изощренные техники. Одна из них — использование «трамплинов» (например, инструкции jmp esp). Вместо того чтобы пытаться угадать точный адрес стека, который может меняться, хакер находит в памяти загруженных библиотек инструкцию перехода на регистр стека и перезаписывает адрес возврата адресом этой инструкции.

Для повышения надежности часто используется NOP-слединг. NOP (No Operation) — это инструкция, которая ничего не делает, просто переходя к следующей. Создавая длинную дорожку из NOP-ов перед шелл-кодом, атакующий увеличивает вероятность успеха: если выполнение попадет в любую точку этой «горки», процессор просто «скатится» вниз прямо к вредоносному коду.

Последствия: цена ошибки

Игнорирование угроз переполнения буфера обходится дорого. Самым «безобидным» исходом является отказ в обслуживании (DoS). Приложение падает, сервер уходит в синий экран, бизнес-процессы останавливаются. Гораздо страшнее произвольное выполнение кода (RCE). В этом сценарии злоумышленник получает права того пользователя, от имени которого запущено уязвимое приложение. Если это системная служба с правами администратора, атакующий становится полным хозяином системы.

Это ведет к эскалации привилегий, краже конфиденциальной информации, такой как пароли, ключи шифрования и базы данных клиентов. Статистика неумолима: кибератаки происходят в среднем каждые 39 секунд, а малый бизнес, ставший жертвой серьезного взлома, часто прекращает существование в течение полугода из-за финансовых и репутационных потерь.

История катастроф

Мир узнал о переполнении буфера еще в 1972 году, но настоящим потрясением стал червь Морриса в ноябре 1988 года. Созданный Робертом Таппаном Моррисом, этот червь эксплуатировал уязвимость в службе finger на Unix-системах. Эпидемия парализовала работу университетов и военных ведомств, нанеся миллионный ущерб и навсегда изменив отношение к безопасности сетей.

В начале 2000-х годов последовали атаки червей Code Red и SQL Slammer, которые обрушили целые сегменты интернета, эксплуатируя ошибки в продуктах Microsoft. В более позднее время мир потрясла уязвимость Heartbleed в библиотеке OpenSSL, которая позволяла читать память серверов, и Stagefright в Android, поставившая под удар миллионы смартфонов через простую обработку мультимедийных сообщений. Даже современные игровые консоли, такие как Xbox или PlayStation, часто взламываются энтузиастами именно через переполнение буфера для запуска нелицензионного ПО.

Защита и противодействие

Индустрия безопасности не стоит на месте, разрабатывая методы защиты на уровне компиляторов и операционных систем. Одной из эффективных мер стала технология ASLR (Address Space Layout Randomization). Она случайным образом меняет расположение ключевых областей данных в памяти при каждом запуске программы, делая невозможным предсказание точных адресов для переходов. Другой важный механизм — DEP (Data Execution Prevention) или NX-бит, который помечает определенные области памяти (например, стек) как неисполняемые. Даже если хакер запишет туда свой шелл-код, процессор откажется его запускать.

Разработчики компиляторов внедрили «канарейки» стека (Stack Canaries). Это секретные значения, помещаемые перед адресом возврата. Перед выходом из функции программа проверяет целостность «канарейки». Если при переполнении буфера это значение было затерто, программа немедленно аварийно завершается, предотвращая передачу управления злоумышленнику.

Безопасная разработка и администрирование

Фундаментальное решение проблемы лежит в плоскости написания кода. Замена опасных функций на их безопасные аналоги, такие как strlcpy или fgets, внедрение строгого контроля границ и валидация ввода являются обязательными практиками. Использование брандмауэров веб-приложений (WAF) и систем глубокого анализа пакетов помогает отсекать вредоносные запросы еще на подлете.

Интересным примером защиты является практика «упрочнения» (hardening) серверов. Рассмотрим случай с утилитой MailEnable. Почтовые службы по определению работают с недоверенными данными извне. Чтобы минимизировать риски, администраторы ограничивают права службы, запуская ее не под всемогущей учетной записью LOCALSYSTEM, а под специально созданным пользователем с урезанными правами. Этому пользователю запрещается доступ к опасным утилитам вроде cmd.exe или ftp.exe, но дается доступ только к необходимым библиотекам. Такой подход реализует принцип наименьших привилегий: даже если буфер переполнится и хакер выполнит код, он окажется в «песочнице» без возможности нанести серьезный вред системе.

Борьба с переполнением буфера — это бесконечная гонка вооружений между создателями защиты и исследователями уязвимостей. Понимание глубинных механизмов работы памяти и процессора позволяет не только эффективно атаковать, но и строить надежные бастионы цифровой обороны.